Les trois composantes essentielles d’un système RFID

Un système RFID utilise la technologie de communication radio sans fil pour identifier de manière unique des objets ou des personnes étiquetés. Un système RFID se compose de trois éléments de base :

- Un tag ou étiquette (parfois appelée transpondeur), qui est composée d’une puce semi-conductrice, d’une antenne et parfois d’une batterie.

- Un interrogateur (parfois appelé lecteur ou dispositif de lecture/écriture), qui se compose d’une antenne, d’un module électronique RF et d’un module électronique de contrôle.

- Un contrôleur (parfois appelé hôte), qui prend le plus souvent la forme d’un PC ou d’une station de travail exécutant un logiciel de base de données et de contrôle (souvent appelé intergiciel).

L’étiquette et l’interrogateur communiquent des informations entre eux par ondes radio. Lorsqu’un objet étiqueté entre dans la zone de lecture d’un interrogateur, ce dernier signale à l’étiquette qu’elle doit transmettre ses données stockées. Les étiquettes peuvent contenir de nombreux types d’informations sur les objets auxquels elles sont attachées, notamment des

numéros de série, des horodatages, des instructions de configuration, et bien plus encore. Une fois que l’interrogateur a reçu les données de l’étiquette, ces informations sont relayées vers le contrôleur via une interface réseau standard, telle qu’une carte à puce.

Le contrôleur peut ensuite utiliser ces informations à diverses fins. Par exemple, le contrôleur peut utiliser les données pour simplement inventorier l’objet dans une base de données, ou il peut utiliser les informations pour rediriger l’objet sur un système de bande transporteuse. Un système RFID peut être constitué de nombreux interrogateurs répartis dans un entrepôt ou le long d’une chaîne de montage. Cependant, tous ces interrogateurs peuvent être mis en réseau avec un seul contrôleur. De même, un seul interrogateur peut communiquer simultanément avec plus d’une étiquette. En fait, à l’état actuel de la technologie, il est possible de communiquer simultanément à un rythme de 1 000 étiquettes par seconde, avec une précision supérieure à 98 %.8 Enfin, les étiquettes RFID peuvent être attachées à pratiquement n’importe quoi, d’une palette à un nouveau-né, en passant par une boîte sur une étagère de magasin.

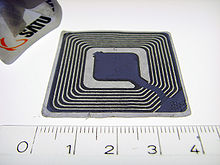

Tags RFID

La fonction de base d’une étiquette RFID est de stocker des données et de les transmettre à l’interrogateur. Dans sa forme la plus simple, une étiquette se compose d’une puce électronique et d’une antenne (voir la figure 2-2) encapsulées dans un emballage pour former une étiquette utilisable, comme une étiquette d’emballage qui pourrait être attachée à une boîte. En général, la puce contient une mémoire où les données peuvent être stockées, lues et parfois écrites, ainsi que d’autres circuits importants. Certaines étiquettes contiennent également des piles, ce qui différencie les étiquettes actives des

étiquettes passives.

Etiquettes actives et passives

Les étiquettes RFID sont dites actives si elles contiennent une source d’énergie embarquée, telle qu’une batterie. Lorsque l’étiquette doit transmettre des données à l’interrogateur, elle utilise cette source pour obtenir l’énergie nécessaire à la transmission.

Le téléphone portable utilise une batterie. De ce fait, les étiquettes actives peuvent communiquer avec des interrogateurs moins puissants et transmettre des informations sur des distances beaucoup plus longues, jusqu’à des centaines de mètres. De plus, ces types d’étiquettes ont généralement des mémoires plus importantes, jusqu’à 128Ko.

Cependant, elles sont également beaucoup plus grandes et plus complexes que leurs homologues passives, ce qui les rend plus coûteuses à produire. Les piles des étiquettes actives peuvent durer de deux à sept ans.

Les étiquettes RFID passives n’ont pas de source d’énergie embarquée. Au lieu de cela, elles tirent l’énergie nécessaire à la transmission des données du signal envoyé par l’interrogateur, mais beaucoup moins que si une batterie était embarquée. De ce fait, les étiquettes passives sont généralement plus petites et moins coûteuses à produire que les étiquettes actives. Cependant, la portée effective des étiquettes passives est beaucoup plus courte que celle des étiquettes actives, parfois moins d’un mètre (comparez un mégaphone alimenté par une batterie à un cône en plastique de l’ancien temps). Certaines étiquettes passives ont des piles à bord mais ne les utilisent pas pour aider à la transmission du signal radio. Ces types d’étiquettes passives sont appelés étiquettes assistées par batterie et n’utilisent la batterie que pour alimenter l’électronique embarquée. Par exemple, un producteur de denrées alimentaires peut apposer des étiquettes RFID équipées de capteurs de température sur des palettes afin de contrôler la température de son produit pendant le transport et le stockage. Si la température du produit dépasse un certain niveau, le capteur peut le signaler automatiquement sur l’étiquette. Plus tard, au moment de la livraison ou de la vente, l’étiquette peut être vérifiée pour s’assurer que l’expédition ou le stockage est correct. Les étiquettes passives équipées de ce type de capteur périphérique aurait besoin d’une batterie embarquée pour fonctionner pendant le transport ou le stockage

Etiquettes en lecture seule ou en lecture/écriture ou “intelligentes”

Un autre facteur de différenciation entre les étiquettes est le type de mémoire. Il en existe grosso modo deux types : lecture seule (RO) et lecture/écriture (RW). La mémoire RO n’est rien d’autre qu’une mémoire qui peut être lue uniquement. Les étiquettes RO sont similaires aux codes à barres en ce sens qu’elles sont programmées une fois, par le fabricant d’un produit par exemple, et qu’à partir de là, elles ne peuvent plus être modifiées, un peu comme un CD-ROM ne peut être modifié après avoir été gravé en usine. Ces types d’étiquettes sont généralement programmés avec une quantité très

limitée de données destinées à être statiques, comme les numéros de série et de pièce, et sont facilement intégrés dans les systèmes de codes à barres existants. Les étiquettes RW sont souvent appelées étiquettes “intelligentes”. Les

étiquettes intelligentes offrent à l’utilisateur beaucoup plus de flexibilité que les étiquettes RO. Elles peuvent stocker de grandes quantités de données et disposent d’une mémoire adressable qui peut être facilement modifiée. Les

données d’une étiquette RW peuvent être effacées et réécrites des milliers de fois, de la même manière qu’une disquette peut être effacée et réécrite à volonté. Pour cette raison, l’étiquette peut agir comme une sorte de base de

données “itinérante”, dans laquelle les informations dynamiques importantes sont transportées par l’étiquette, plutôt que centralisées au niveau du contrôleur. Les possibilités d’application des étiquettes intelligentes sont apparemment infinies. Ceci, en plus des récentes avancées dans la technologie des étiquettes intelligentes qui ont fait baisser les coûts

de production à moins d’un dollar par étiquette,11 explique en grande partie l’intérêt actuel pour les systèmes RFID.

Il existe quelques variantes de ces deux types de mémoire qu’il convient de mentionner. Tout d’abord, il existe un autre type de mémoire appelé WORM (write-once-read-many). Il est similaire à la mémoire morte en ce sens qu’il est destiné à être programmé avec des informations statiques. Pour reprendre l’analogie ci-dessus, si la mémoire RO est similaire à un CD-ROM, la mémoire WORM serait similaire à un CDRW, dans lequel un utilisateur final, un propriétaire de PC par exemple, n’a qu’une seule chance d’écrire ses propres informations, c’est-à-dire de graver un CD vierge. Ce type de mémoire pourrait être utilisé sur une chaîne de montage pour apposer la date ou le lieu de fabrication sur une étiquette une fois le processus de production terminé. En outre, certaines étiquettes peuvent contenir à la fois une mémoire RO et RW. Par exemple, une étiquette RFID attachée à une palette pourrait être marquée avec un numéro de série pour la palette dans la section RO de la

mémoire, qui resterait statique pour la durée de vie de la palette. La section RW pourrait alors être utilisée pour indiquer le contenu de la palette à tout moment, et lorsqu’une palette est vidée et rechargée avec de nouvelles marchandises, la section RW de la mémoire pourrait être réécrite pour reflecter le changement

Facteurs de forme des tags RFID

Les étiquettes RFID se présentent sous de nombreuses formes et peuvent ne pas ressembler du tout à une véritable étiquette. La taille de l’ensemble puce/antenne d’une étiquette RFID ayant été réduite, il est désormais possible de l’intégrer à presque tous les facteurs de forme :

- Certains des premiers systèmes RFID ont été utilisés dans la gestion du bétail, et les étiquettes ressemblaient à de petites “balles” en plastique attachées aux oreilles du bétail.

- Les étiquettes RFID utilisées dans les systèmes de péage automatique ne sont pas vraiment des étiquettes mais des cartes en plastique ou des baguettes de type porte-clés.

- Dans les applications de gestion des prisons, des étiquettes RFID sont intégrées aux bracelets portés par les détenus et les gardiens. De même, certains chauffeurs de FedEx portent des bracelets RFID à la place d’un trousseau de clés pour accéder à leurs camionnettes grâce à des systèmes d’entrée et de démarrage sans clé.

- L’industrie pharmaceutique incorpore des étiquettes RFID dans les parois des conteneurs en plastique moulés par injection, brouillant ainsi la frontière entre étiquette et emballage.

En bref, la forme que prend une étiquette dépend fortement de l’application. Certaines étiquettes doivent être conçues pour résister à une chaleur élevée, à l’humidité et aux produits chimiques caustiques, et sont donc enveloppées dans des matériaux de protection. D’autres sont conçues pour être bon marché et jetables, comme les étiquettes “intelligentes”. Une étiquette “intelligente” n’est qu’une forme d’étiquette “intelligente”, dans laquelle une étiquette RFID est incorporée dans une étiquette d’emballage en papier. S’il existe de nombreuses applications pour lesquelles les étiquettes RFID sont

tout sauf inutiles, la tendance générale du secteur va vers cette petite étiquette de flat qui peut être appliquée rapidement et à moindre coût sur une boîte ou une palette.

Interrogateur RFID

Un interrogateur RFID sert de passerelle entre l’étiquette RFID et le contrôleur et n’a que quelques fonctions de base.

- Lire le contenu des données d’une étiquette RFID

- Écriture de données dans le tag (dans le cas des smart tags)

- Relayer les données vers et depuis le contrôleur

- Alimenter le tag (dans le cas de tags passifs)

Les interrogateurs RFID sont essentiellement de petits ordinateurs. Ils sont également composés d’environ trois parties : une antenne, un module électronique RF, qui est responsable de la communication avec l’étiquette RFID, et un module électronique de contrôle, qui est responsable de la communication avec le contrôleur. En plus de remplir les quatre fonctions de base ci-dessus, les interrogateurs RFID plus complexes sont capables de remplir trois fonctions plus critiques :

- la mise en œuvre de mesures anti-collision pour assurer la communication RW simultanée avec de nombreuses étiquettes

- l’authentification des étiquettes pour éviter la fraude ou l’accès non autorisé au système,

- le cryptage des données pour protéger l’intégrité des données.

Afin de se protéger de ce type de piratage, il existe des systèmes de sécurité sans contact, très efficaces et peu couteux, comme celui de NoPickpocket, developpé en France.

RW multiples et anticollisions

Des algorithmes anticollision sont mis en œuvre pour permettre à un interrogateur de communiquer avec de nombreuses étiquettes en même temps. Imaginez qu’un interrogateur, ne sachant pas combien d’étiquettes RFID peuvent se trouver dans sa zone de lecture ou même s’il y a des étiquettes dans sa zone de lecture, émet une commande générale pour que les étiquettes transmettent leurs données. Imaginez qu’il y ait quelques centaines d’étiquettes dans la zone de lecture et qu’elles tentent toutes de répondre en même temps. Il est évident qu’il faut prévoir un plan pour faire face à cette continuité. Dans le domaine de la RFID, on parle d’anticollision. Il existe trois types de techniques anticollision : spatiale, fréquentielle et temporelle. Ces trois techniques sont utilisées pour établir une hiérarchie ou une mesure du caractère aléatoire du système, afin d’empêcher le problème susmentionné de se produire, ou du moins de le rendre statistiquement improbable.

Authentification

Les systèmes de haute sécurité exigent également que l’interrogateur authentifie les utilisateurs du système. Les systèmes de point de vente, par exemple, dans lesquels de l’argent est échangé et des comptes sont débités, seraient sujets à la fraude si des mesures n’étaient pas prises. Dans cet exemple de très haute sécurité, la procédure d’authentification serait

probablement à deux niveaux, une partie du processus se déroulant au niveau du contrôleur et une autre partie au niveau de l’interrogateur. Il existe essentiellement deux types d’authentification. Ils sont appelés clés symétriques mutuelles et clés dérivées. Dans ces deux systèmes, une étiquette RFID fournit un code clé à l’interrogateur, qui est ensuite branché

dans un algorithme, ou un “verrou”, pour déterminer si la clé colle et si l’étiquette est autorisée à accéder au système.

Cryptage/décryptage des données (ou plutôt chiffrement / déchiffrement des données)

Le cryptage des données est une autre mesure de sécurité qui doit être prise pour empêcher les attaques externes contre le système. Dans l’exemple du point de vente, imaginez qu’une tierce partie puisse intercepter la clé d’un utilisateur. Cette information pourrait alors être utilisée pour effectuer des achats frauduleux, comme dans le cas d’une escroquerie à la carte de crédit. Afin de protéger l’intégrité des données transmises sans fil et d’empêcher leur interception par un tiers, on utilise le cryptage. L’interrogateur met en œuvre le cryptage et décryptage pour ce faire. Le cryptage est également essentiel pour lutter contre l’espionnage industriel, le sabotage industriel et la contrefaçon

Placement de l’interrogateur et facteur de forme

Les systèmes RFID ne nécessitent pas de ligne de vue entre les étiquettes et les lecteurs, contrairement aux systèmes de code à barres. De ce fait, les concepteurs de systèmes ont beaucoup plus de liberté pour décider de l’emplacement des interrogateurs. Les interrogateurs à position fixe peuvent être montés sur les portes des quais, le long des bandes transporteuses et dans les portes pour suivre le mouvement des objets dans n’importe quelle installation. Dans certaines applications d’entreposage, les antennes des interrogateurs sont même suspendues au plafond, le long des allées d’étagères, pour suivre le mouvement des chariots élévateurs et des stocks. Les lecteurs portables peuvent être montés dans les chariots élévateurs, les camions et autres équipements de manutention pour suivre les palettes et

autres articles en transit. Il existe même des dispositifs d’interrogation portables, plus petits, qui permettent aux utilisateurs de se rendre dans des endroits éloignés où il n’est pas possible d’installer des interrogateurs à position fixée. Souvent, ces appareils portables sont connectés à un PC ou à un ordinateur portable, soit sans fil, soit avec un câble. Ces PC ou ordinateurs portables sont à leur tour mis en réseau avec le contrôleur, là encore, sans fil ou avec un câble

Controleur RFID

Les contrôleurs RFID sont les “cerveaux” de tout système RFID. Ils sont utilisés pour mettre en réseau plusieurs interrogateurs RFID et pour traiter les informations de manière centralisée. Le contrôleur de tout réseau est le plus souvent un PC ou une station de travail exécutant un logiciel de base de données ou d’application, ou un réseau de ces machines. Le contrôleur pourrait utiliser les informations recueillies sur le field par les interrogateurs pour :

- Tenir l’inventaire et alerter les fournisseurs lorsqu’un nouveau stock est nécessaire, comme dans une application de vente au détail.

- Suivre le mouvement des objets dans un système, voire les rediriger, par exemple sur un tapis roulant dans une application de fabrication.

- Vérifier l’identité et accorder l’autorisation, comme dans les systèmes d’entrée sans clé.

- Débit d’un compte, comme dans les applications de point de vente (POS).

Fréquences

La fréquence de fonctionnement est un élément clé de la RFID. Tout comme la télévision peut être diffusée sur une bande VHF ou UHF, les systèmes RFID peuvent utiliser différentes bandes pour communiquer.

Dans le domaine de la RFID, on utilise à la fois des bandes de basse fréquence et de haute fréquence, comme le montre la liste suivante :

Bandes RFID à basse fréquence

- Basse fréquence (LF) : 125-134 KHz

- Haute fréquence (HF) : 13,56 MHZ

Bandes RFID haute fréquence

- Ultra-haute fréquence (UHF) : 860-960 MHZ

- Micro-ondes : 2,5 GHz et plus

Le choix de la fréquence a une incidence sur plusieurs caractéristiques de tout système RFID, comme indiqué ci-dessous.